Analisis CVE-2025-55182 React2Shell Next.js & Solusi Patch

CVE-2025-55182 React2Shell Next.js – Bayangkan skenario mimpi buruk ini: Anda bangun di pagi hari, mengecek server kantor, dan menyadari bahwa kendali penuh atas aplikasi web perusahaan sudah berpindah tangan ke orang lain. Tidak ada peringatan login gagal, tidak ada alert brute-force password. Semuanya terjadi begitu saja.

Sayangnya, ini bukan sekadar cerita horor IT. Pertengahan Desember 2025 kemarin, dunia developer diguncang oleh Next.js RCE Exploit 2025 yang sangat masif. Celah keamanan ini diberi julukan “React2Shell”, dan dampaknya sangat serius—skor keparahannya (Severity) mencapai angka sempurna 10.0 alias Critical.

Jika Anda menggunakan Next.js dengan App Router, artikel ini wajib Anda baca sampai habis. Kita akan bedah tuntas apa itu CVE-2025-55182 React2Shell Next.js, kenapa ia sangat berbahaya, dan langkah konkret apa yang harus Anda ambil detik ini juga untuk menyelamatkan infrastruktur Anda.

Baca Juga: Panduan Convert WordPress ke Next.js: Tutorial & Studi Kasus

Mari kita masuk sedikit ke dapur teknisnya. React2Shell sebenarnya adalah kerentanan Remote Code Execution (RCE) yang terjadi tanpa perlu autentikasi. Artinya, penyerang tidak perlu repot-repot menebak username atau password admin Anda.

Masalah utamanya bukan pada kode aplikasi yang Anda tulis, melainkan pada komponen inti React yang disebut react-server-dom-*. Ini adalah komponen hulu (upstream) yang digunakan oleh framework populer seperti Next.js.

Untuk memahami cara kerjanya, kita perlu kenalan dulu dengan istilah React Flight Protocol Vulnerability. Protokol “Flight” adalah cara React mengirimkan data dari server ke klien (browser) dalam format serialisasi khusus.

Nah, celah keamanannya ada pada proses deserialization—saat server menerima data balik dari pengguna. Server React secara default terlalu “polos” dan percaya begitu saja pada data yang dikirim lewat protokol Flight ini tanpa validasi yang ketat.

Akibatnya? Penyerang bisa mengirimkan payload atau paket data jahat yang sudah dimanipulasi. Karena parser React gagal memvalidasi tipe objeknya, data jahat tersebut “hidup” di memori server dan memicu eksekusi kode JavaScript arbitrer. Singkatnya, mereka bisa menyuruh server Anda melakukan apa saja, mulai dari mencuri data hingga menjalankan perintah shell.

Teknologi React Server Components (RSC) memang keren karena bikin aplikasi kita makin ngebut. Tapi, ada harga mahal yang harus dibayar jika kita lalai melakukan update. Bahaya React Server Components muncul ketika fitur canggih ini terekspos ke publik tanpa perlindungan versi terbaru.

Mengapa sangat berbahaya?

Mungkin Anda berpikir, “Ah, server saya kan cuma untuk startup lokal di Jakarta, mana mungkin dilirik hacker global?”

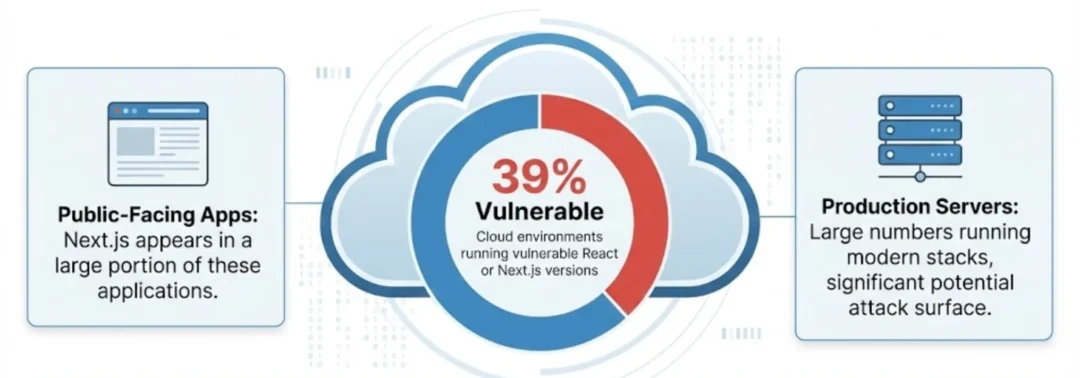

Pikiran seperti itu justru berbahaya. Mari kita bicara soal Dampak React2Shell Indonesia. Ekosistem teknologi di Indonesia saat ini sangat bergantung pada JavaScript, khususnya Next.js, untuk membangun frontend yang responsif mulai dari e-commerce, portal berita, hingga aplikasi fintech.

Bot penyerang tidak peduli server Anda ada di Silicon Valley atau di data center Bekasi. Selama server Anda menggunakan Next.js App Router dan terekspos ke internet publik (memiliki Public IP), Anda adalah target.

Jika server Indonesia terkena dampak, risikonya bukan main-main:

Jangan panik dulu. Yuk, kita cek apakah aplikasi Anda masuk dalam zona bahaya. Silakan buka file package.json atau jalankan perintah npm list next di terminal Anda. Berikut adalah daftar versi yang WAJIB diwaspadai:

Catatan: Jika Anda masih setia menggunakan Pages Router klasik, Anda relatif lebih aman, KECUALI jika Anda secara spesifik mengaktifkan fitur eksperimental RSC.

Sudah cek versinya? Jika ternyata aplikasi Anda masuk daftar merah, hentikan aktivitas development fitur baru sekarang juga. Prioritas nomor satu adalah PATCHING. Berikut langkah-langkah yang bisa Anda lakukan:

Ini adalah satu-satunya cara untuk tidur nyenyak malam ini. Buka terminal Anda dan jalankan perintah berikut:

npm install next@latest react@latest react-dom@latest

# Atau update ke versi spesifik yang aman:

npm install [email protected]Bagi Anda yang menggunakan React secara manual tanpa framework Next.js, pastikan untuk mengupdate dependensi react-server-dom-* ke versi 19.2.1.

Kadang update versi major bisa bikin kode error (breaking changes). Jika Anda butuh waktu untuk refactor kode tapi harus aman sekarang juga, gunakan WAF (Web Application Firewall).

Aktifkan aturan Managed Rules di penyedia cloud Anda (AWS WAF, Cloudflare, atau Google Cloud Armor). Cari rule yang spesifik menargetkan “CVE-2025-55182” atau “React2Shell”. Google Cloud Armor bahkan sudah merilis rule cve-canary untuk ini. Ingat, ini cuma solusi sementara!

Setelah update, jangan langsung puas. Jalankan perintah npm audit atau yarn audit untuk memastikan tidak ada nested dependencies (dependensi di dalam dependensi) yang masih nyangkut di versi lama.

Karena eksploitasi ini sudah terjadi secara liar (in-the-wild) sejak awal Desember 2025, ada kemungkinan server Anda sudah disusupi sebelum Anda sempat melakukan patch. Anda harus berasumsi breach mungkin sudah terjadi.

Cek tanda-tanda berikut di log server Anda:

sh, bash, curl, atau wget. Ini tanda pasti RCE sukses.Jika menemukan gejala di atas, segera isolasi server (putus koneksi internet), jangan cuma restart! Lakukan forensik, dan yang paling penting: Rotasi semua environment variables (API Keys, DB Credentials) karena besar kemungkinan kuncinya sudah dicuri maling.

Keamanan siber itu balapan dengan waktu. CVE-2025-55182 React2Shell Next.js adalah pengingat keras bahwa dependensi upstream bisa melumpuhkan aplikasi kita dalam hitungan jam. Jangan tunda update hanya karena takut kode error. Error di aplikasi bisa diperbaiki, tapi data user yang bocor tidak bisa ditarik kembali.

Apakah tim IT Anda kewalahan menangani isu keamanan seperti ini? Atau Anda butuh audit menyeluruh untuk memastikan infrastruktur perusahaan benar-benar kebal dari serangan siber modern?

Tim Harkovnet siap menjadi partner keamanan digital Anda. Kami membantu memastikan sistem Anda tidak hanya canggih, tapi juga tangguh. Jangan tunggu sampai kejadian—amankan aset digital Anda bersama kami sekarang.

Q: Apakah aplikasi saya aman jika menggunakan Next.js Pages Router?

A: Secara umum, ya. Versi Pages Router klasik relatif lebih aman dari serangan ini karena tidak menggunakan arsitektur RSC secara default. Namun, risiko tetap ada jika Anda secara manual mengaktifkan fitur eksperimental RSC tertentu di dalamnya. Pastikan tetap melakukan pengecekan versi untuk keamanan maksimal.

Q: Apa bedanya dampak pada React biasa dengan Next.js?

A: React adalah library inti (upstream), sedangkan Next.js adalah framework (downstream) yang menggunakannya. Celah aslinya ada di React (CVE-2025-55182), tapi karena Next.js App Router menggunakan komponen tersebut secara mendalam, Next.js jadi mewarisi celah ini (CVE-2025-66478). Jadi, pengguna Next.js wajib update framework mereka untuk mendapatkan versi React yang sudah ditambal.

Q: Bagaimana cara cepat mengetahui jika server saya sedang diserang bot?

A: Pantau log trafik HTTP Anda. Serangan React2Shell biasanya melibatkan request POST ke root (/) atau endpoint server action dengan payload yang terlihat “kotor” atau berisi karakter biner aneh. Jika Anda melihat lonjakan trafik seperti ini dari IP yang tidak dikenal, segera aktifkan WAF atau blokir IP tersebut.

Q: Apakah WAF saja cukup untuk melindungi server dari serangan ini?

A: Tidak 100%. WAF (Web Application Firewall) hanya bertindak sebagai perisai sementara (virtual patching) untuk membeli waktu. Penyerang yang cerdik bisa saja menemukan cara untuk memodifikasi payload agar lolos dari deteksi WAF. Solusi permanen dan paling aman tetaplah melakukan update (patching) ke versi Next.js yang direkomendasikan.

Q: Saya sudah update Next.js, apakah perlu ganti API Key dan database password?

A: Sangat disarankan, ya. Jika server Anda sempat terekspos dalam kondisi rentan sebelum di-update, ada kemungkinan penyerang sudah masuk dan mencuri variabel lingkungan (environment variables) Anda. Mengganti semua kredensial adalah langkah pencegahan terbaik untuk memutus akses mereka sepenuhnya.

Konsultasikan kebutuhan website dan strategi digital Anda bersama tim ahli kami.

Hubungi Kami Sekarang